Szyfrowanie in-transit, szyfrowanie at-rest, szyfrowanie end-to-end i szyfrowanie zero-knowledge: różne rodzaje szyfrowania w pigułce.

Dostawcy usług internetowych oferują różne opcje i funkcje dotyczące prywatności Twoich danych. Jeśli nie jesteś na bieżąco, to łatwo się w tym pogubić. Przygotowaliśmy krótkie wprowadzenie do różnych rodzajów szyfrowania w usługach internetowych.

Pierwszym rodzajem jest szyfrowanie in-transit. Oznacza to, że usługa internetowa zabezpiecza Twoje dane kiedy są one w ruchu - w drodze z pamięci lokalnej Twojego urządzenia do serwera w chmurze lub z jednej sieci do innej. Mówi się, że dane są najbardziej podatne na ingerencję wtedy, kiedy są w ruchu, dlatego ten rodzaj szyfrowania wprowadzony został już na początku istnienia internetu - używasz go codziennie, ponieważ działa we wszystkich przeglądarkach i klientach poczty elektronicznej. Wyobraź sobie opancerzonego bankowego vana - Twoje pieniądze są zabezpieczone na czas transportu... ale po dotarciu na miejsce natychmiast zostają wypakowane i znowu stają się niezabezpieczone - tutaj oczywiście należy użyć innego rodzaju zabezpieczeń.

Żeby zabezpieczyć swoje pieniądze w banku, potrzebujesz tam po prostu sejfu z zamkiem. W świecie danych, jego odpowiednikiem jest szyfrowanie at-rest. Zabezpiecza ono Twoje dane w czasie składowania na twardych dyskach serwera usługi internetowej (lub na dowolnym innym nośniku przechowywania danych, z którego ta usługa korzysta). Kiedy ktoś odłączy twardy dysk od serwera, możesz być całkiem pewny, że dane nie będą możliwe do odczytania.

Z drugiej strony, w dzisiejszych czasach prawie wszystkie usługi internetowe muszą mieć dostęp do Twoich danych, żeby je analizować i przetwarzać - potrzebują więc właściwego klucza szyfrującego. Posługując się naszą bankową metaforą - wyobraź sobie, że zamykasz swoje pieniądze w sejfie i zostawiasz jedyny klucz w budynku banku, gdzie jest dostępny dla jego pracowników. Brzmi dziwnie?

Oczywiście jest to dziwne, przynajmniej dla każdego, komu zależy na prywatności jego danych. Jedynym rozwiązaniem tego dylematu jest szyfrowanie end-to-end - trzeci rodzaj szyfrowania, który chcielibyśmy tutaj omówić. W tym przypadku, szyfrowanie jest stosowane na Twoim urządzeniu (po Twojej stronie), jeszcze zanim dane zostają wysłane. Następnie są zabezpieczone przez całą drogę aż do drugiego urządzenia (drugiej strony), czyli na przykład do komputera kogoś z Twojego zespołu, kto posiada klucz deszyfrujący. Przed dotarciem na drugą stronę, Twoja zaszyfrowana treść może krążyć w sieci pomiędzy różnymi pośrednimi urządzeniami oraz być na nich przechowywana, jednak zawsze pozostaje zaszyfrowana i niemożliwa do odczytania przez jakąkolwiek "trzecią stronę".

Trzymając się przykładu z bankiem - to jak włożenie pieniędzy do Twojego własnego sejfu jeszcze przed zabraniem ich do banku. Wyobraź sobie, że zostawiasz swój własny zamknięty sejf w skrytce bankowej. Twój prywatny klucz zostaje z Tobą cały czas, a bank nie jest w stanie dotrzeć do zawartości Twojego sejfu, nie wie nawet, co jest w środku. Jego zawartość jest Twoja i tylko Twoja.

Trzeba jednak pamiętać, że niektóre banki mogą "podglądać", kiedy ustalasz hasło do swojego sejfu. To prawdopodobnie rzadki przypadek, ale niektóre instytucje mogą jednak chcieć wiedzieć, co przechowujesz w ich skrytkach. To samo dotyczy usług internetowych - niektóre z nich (twierdzące, że stosują szyfrowanie end-to-end) mogą znać i przechowywać Twoje hasło - powiedzmy, że "na wszelki wypadek". Takie zachowanie narusza zasady szyfrowania end-to-end, dlatego można mówić też o jeszcze jednym rodzaju szyfrowania.

Szyfrowanie zero-knowledge oznacza stosowanie szyfrowania end-to-end razem z bezkompromisową polityką dotyczącą haseł - w tej sytuacji dostawcy internetowej usługi gwarantują, że nie znają haseł użytkowników, a zatem nie mają fizycznej możliwości dostępu do ich danych. Powstaje tu jednak bardzo ciekawa kwestia - skąd pewność, że taki dostawca przestrzega tych zasad? Oczywiście, możesz po prostu zaufać dostawcom takiej usługi; to miłe z Twojej strony, ale to może nie wystarczyć. Jedynym rozwiązaniem jest sprawdzenie kodu źródłowego i możliwość samodzielnego modyfikowania i budowania aplikacji.

Innymi słowy: aplikacje klienckie usług internetowych powinny posiadać otwarty kod źródłowy. To jedyny sposób, żeby mieć pewność, co naprawdę dzieje się "pod maską" i zarazem jedyny słuszny sposób implementacji szyfrowania zero-knowledge.

PrivMX Fusion stosuje szyfrowanie zero-knowledge i ma otwarty kod źródłowy - właśnie po to, żeby użytkownicy mogli się upewnić, że wszystko działa tak, jak powinno.

Jeśli chodzi o współdzielenie danych z innymi użytkownikami PrivMX Fusion, to możesz decydować, kto ma do nich dostęp na każdym etapie - używając tematycznych Sekcji lub wybierając za każdym razem odbiorcę Twojej wiadomości czy pliku. Nasze rozwiązanie powstało zgodnie z podejściem privacy-by-design i robiliśmy co w naszej mocy, żeby szyfrowanie nie wpływało na komfort pracy użytkowników. Tylko Ty i członkowie Twojego zespołu jesteście w stanie odczytać Wasze dane, nikt inny. Nawet my - gdy korzystasz z usług PrivMX Cloud.

W taki właśnie sposób definiujemy prywatność.

Jeśli chcesz poznać więcej szczegółów, przeczytaj artykuł Privacy-by- design w wersji pełnej.

PrivMX Team

PrivMX Team

Podobne posty na blogu:

Podobne posty na blogu:

Jak PrivMX realnie wspiera codzienną pracę zespołu PNIG? W filmowej relacji członkowie zespołu dzielą się swoimi doświadczeniami z korzystania z aplikacji, opowiadając, jak PrivMX wspomaga codzienną komunikację i organizację pracy w ramach prowadzonych projektów.

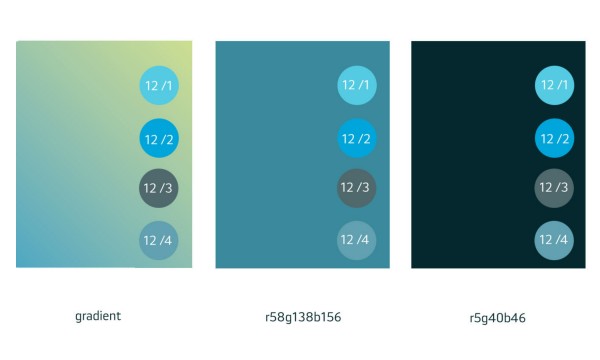

We’re introducing a few more colors to the interface settings - the new version (available soon!) of PrivMX app allows you to customize your color palette and choose between a few background and bubbles’ options. We need your help to choose the default version.